TechNote by Blue Planet-works, Inc.

Emotet(エモテット)による被害を100%防御可能な「AppGuard」

「Emotet」(エモテット)とは

「Emotet」は2014年頃に世界中で猛威を奮った拡散型マルウェアの1つです。当時はキーロガー等を用いてインターネットバンキングの認証情報を摂取するマルウェアとして認識されていましたが、度重なるアップデートを繰り返したことで、これまでとは異なり複雑化・高度化した脅威へと進化しています。

2019年11月27日にJPCERT/CC、同11月28日には菅義偉官房長官からマルウェア「Emotet(エモテット)」の感染被害が国内で多発していることを受けた注意喚起が行われました。各メディアでも大きく取り上げられたこともあり、さながら2017年5月に発生したランサムウェア「WannaCry(ワナクライ)」の騒動に近い状況となっています。

Emotetの侵入経路について

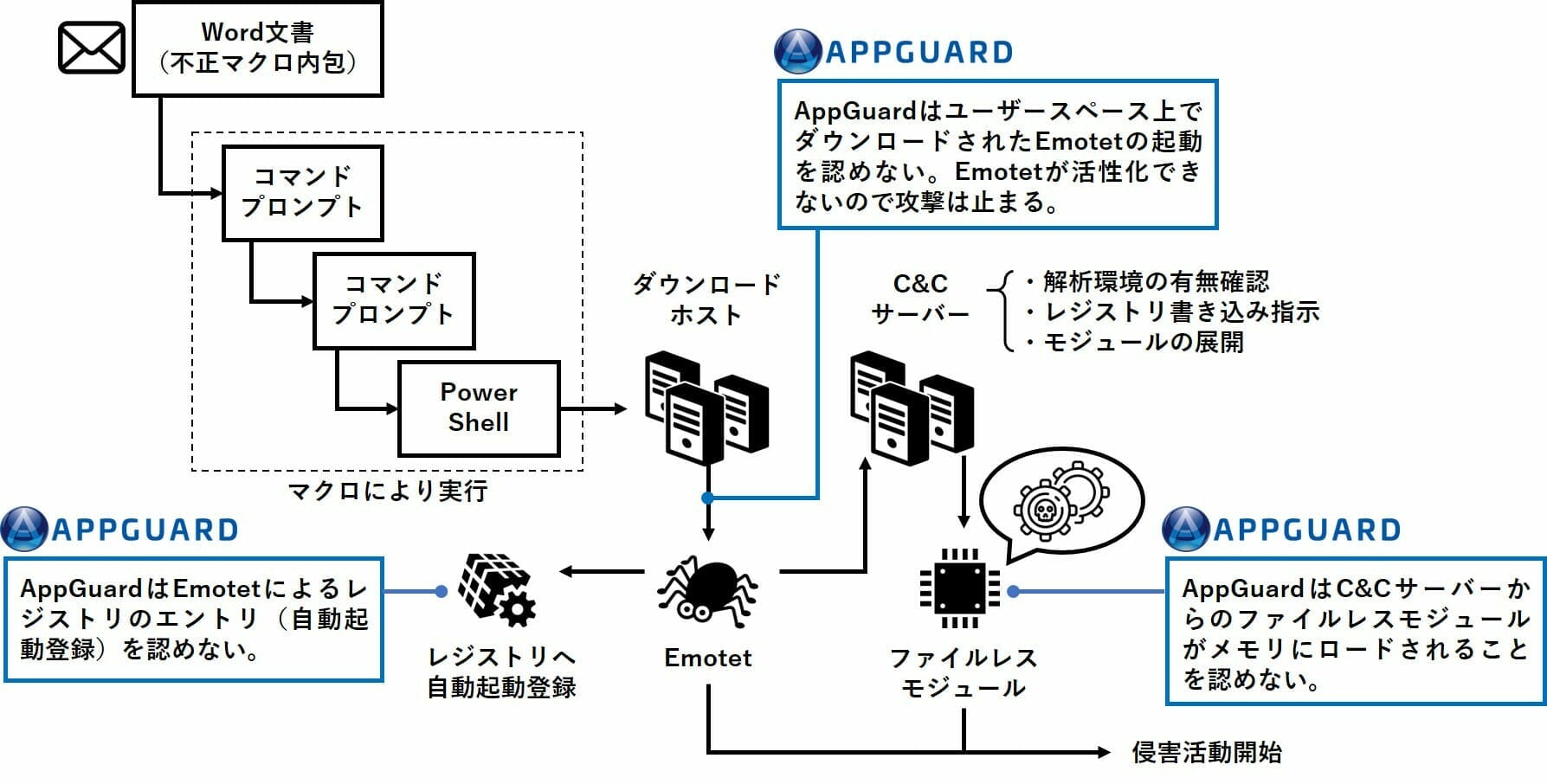

現在猛威を奮っている「Emotet」は、確認されている限りでは、そのほとんどがメールを介して攻撃が展開されています。メールに添付されたMicrosoft Officeアプリケーション(主にWord文書)を起動し、警告バーに表示される「コンテンツの有効化」を実行することで文書内に埋め込まれた不正なマクロが展開されて感染活動が開始されます。攻撃者はこのマクロを利用して、Windowsが実装する「コマンドプロンプト」や「PowerShell」を実行してインターネット上にあるC&Cサーバーと接続することで「Emotet」本体をダウンロード・実行します。

マルウェアの感染誘導手法としては一般的に用いられている手法ではありますが、感染被害が拡大している理由の1つとして、ユーザーに送りつけられる感染誘導メールの内容が挙げられます。この感染誘導メールは、独自に文章を生成して展開される以外にも、別の感染端末内に保存されていたメールを悪用していることが被害に遭ったユーザーからの報告で確認されています。実際にやり取りされているメールを返信する形で相手に送りつけることで、本来のやり取りに割り込み添付ファイルを開かせようとします。件名、本文の内容が実際にやり取りした内容であることから、ユーザーの警戒心が弱くなってしまい感染誘導に引っかかっているのではないかと推測されています。

「Emotet」は侵入した端末内に保存されているメール情報を盗み出して、別のメールサーバーから前述の感染誘導させるためのなりすましメールを送る機能を有しています。また、感染した端末内に保存される資格情報の悪用やシステム上の脆弱点を付いてネットワーク内にある別の端末へ内部拡散しようとします。そのため、感染誘導メールを受信していなくても「Emotet」に感染してしまう場合があります。結果的に内外で被害連鎖が発生して、多くのユーザーが感染してしまっている状況です。

アンチウイルスソフトではなぜ対策が困難なのか

一般的なマルウェアはその構造や振る舞いを解析されないように侵入した端末内の環境を調査するチェックルーチン(脅威解析環境やサンドボックスがある場合は活性化しない等)を内部に保持しますが、「Emotet」はこのチェックルーチンをインターネット上にあるC&Cサーバー上で行う特性があります。一般的なマルウェアであれば、このチェックルーチンを手掛かりに脅威を特定する仕組みを見出すことができますが、「Emotet」は自身がチェックルーチンを持たないことから脅威を特定するための手掛かりが少なく、ウイルス対策製品等で対策が施されるまでに時間を要してしまいます。

加えて、「Emotet」はモジュール型の構造になっており、環境に合わせて使用する機能を変化させることが可能です。また、自身を最新バージョンにアップデートする更新機能を有しています。この特性を例えるならば侵入した端末ごとに構造が違う「Emotet」が生成され、定期的に自身をアップデートして構造を一定間隔で組み替えていることになるため、特定の脅威を一意に検出するウイルス定義ファイルで検出することが難しくなります。

「Emotet」本体がウイルス対策による検出を困難にする特性を持っているだけでなく、自身が端末にダウンロードされる際にも「コマンドプロンプト」や「PowerShell」といったWindowsが標準で実装する信頼された正規のアプリケーションを悪用していることも検出を難しくしています。残念ながら一般的なウイルス対策では「コマンドプロンプト」や「PowerShell」の様な正規アプリケーションの動作が合法であるか悪意があるかを正確に見分けることができません。

このように「Emotet」は、これまで利用されていたセキュリティアプローチに対抗できる仕様となっており、検出がより困難な状況となっています。

なぜAppGuardであればEmotetから守れるのか

「AppGuard」は脅威を見つけるためのセキュリティアプローチとはまったく異なっており、マルウェアの活性化を失敗させることを実現します。

上図のとおりマルウェア感染プロセスにおいてマルウェアを活性化させるために必要となる挙動に着目してアプローチします。この仕組みを有することで、マルウェアそのものがどのような特性を持っていても活性化できずに攻撃を失敗させることができます。